Cara Membuat PPTP VPN Server di Mikrotik

VPN adalah singkatan dari “Virtual Private Network”, merupakan suatu koneksi antara satu jaringan dengan jaringan lain secara privat melalui jaringan Internet (publik). Disebut dengan Virtual Network karena VPN menggunakan jaringan Internet sebagai media perantaranya alias koneksinya bukan secara langsung. Dan disebut Private Network karena VPN sifatnya privat maksudnya hanya orang tertentu saja yang dapat mengaksesnya. Data yang dikirimkan melalui VPN terenkripsi sehingga cukup aman dan rahasianya tetap terjaga, meskipun dikirimkannya melalui jaringan internet.

Cara Membuat PPTP VPN Server di Mikrotik

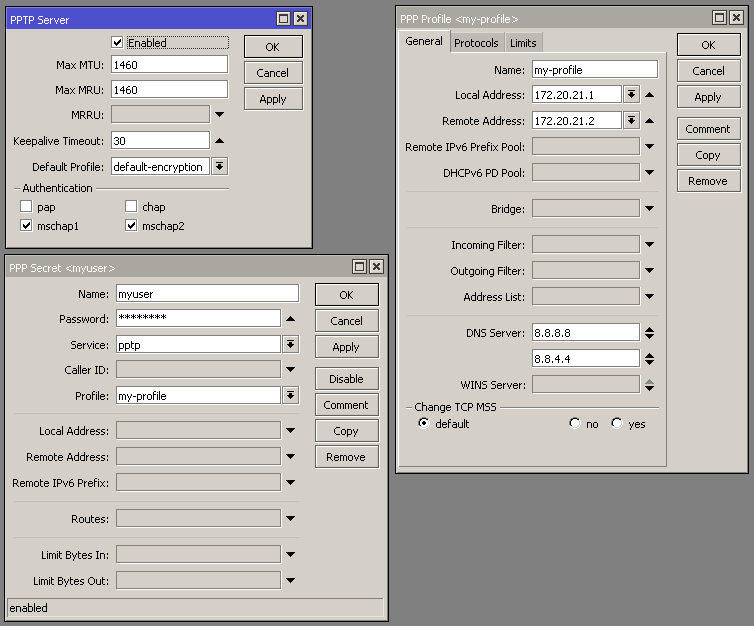

1.Aktifkan PPTP server dengan membuka winbox dan pilih ppp->interface->pptpserver->enable

2. Setting Password yang akan digunakan VPN Client untuk berkomunikasi dengan VPN server. PPP->Secret Klik tombol +

- Name : Username PPTP VPN.

- Password : Password PPTP VPN.

- Service : Pilih service yang digunakan, gunakan any.

- Profile : Pilih profile yang akan digunakan, pilih default-encryption.

- Local Address : IP Address yang akan digunakan oleh PPTP VPN Server

- Remote Address : IP Address yang akan diberikan kepada PPTP VPN Client

Sampai pada tahap ini, konfigurasi VPN server sudah selesai. Selanjutnya adalah setting PPTP VPN Client, sebagai contoh saya menggunakan Microsoft Windows 7.

Cara Setting PPTP VPN Client

Cara Setting PPTP VPN Client Pada Windows 71.Klik start->setting->control panel-> network and sharing center->setup new connection or network->Connect to workplace.

2. Pilih use my internet connection(VPN)

3. Isi internet address dengan alamat ip public VPN server. untuk destination name bisa di isi bebas.

4.Isi username dan password yang sebelumnya sudah dibuat di Mikrotik.

5. Silakan coba klik connect, jika koneksi berhasil, kita bisa mengakses jaringan remote dari koneksi internet dimana saja dengan menggunakan VPN.

Pada contoh diatas, hanya satu device yang bisa terkoneksi ke vpn, karena pemberian ip dilakukan secara manual, agar bisa terkoneksi beberapa device ke vpn server bisa dengan menambahkan user satu persatu di Mikrotik, atau bisa dengan menggunakan ip pool.

Selamat mencoba

https://www.ragilt.net/2017/06/cara-membuat-pptp-vpn-server-di-mikrotik/

---------------------------------

Cara Membuat PPTP VPN Server Mikrotik

Point to Point Tunneling Protocol Virtual Private Network (PPTP VPN)

adalah salah satu jenis VPN yang paling mudah dalam konfigurasi nya.

PPTP VPN merupakan jenis VPN yang fleksibel karena sebagian besar

operating system sudah support sebagai PPTP Client, baik operating

system pada PC ataupun gadget seperti android. Untuk lebih mengenal

tentang VPN dan jenis-jenis VPN silakan baca artikel mikrotik sebelumnya

:

PPTP VPN juga bisa digunakan pada Mikrotik. Fitur PPTP VPN pada Mikrotik

bisa digunakan sebagai PPTP VPN Server maupun Client, dengan

konfigurasi yang cukup mudah. PPTP VPN bisa digunakan baik untuk koneksi

yang melewati Jaringan Internet (IP Publik) maupun Jaringan Intranet

(IP Private). Namun penerapan PPTP VPN lebih banyak digunakan pada

jaringan internet untuk menghubungkan beberapa node berbeda yang

berjauhan lokasi nya.

Oke langsung saja kita mulai Tutorial Mikrotik nya. Mari simak bersama pembahasan berikut ini :

Cara Setting PPTP VPN Server Mikrotik

1. Langkah pertama yaitu pastikan paket instalasi PPP sudah ter-install dan aktif. Cek di menu System --> Package.

2. Aktifkan fitur PPTP VPN Server Mikrotik. Masuk ke menu PPP --> Pada Tab Interface --> Klik PPTP Server --> Centang kotak Enabled --> OK

3. Selanjutnya kita buat User PPTP VPN nya. Masuk ke tab Secret --> Klik Tombol + --> Isikan Data Sebegai Berikut :

- Name : Username PPTP VPN nya

- Password : Password PPTP VPN nya

- Service : Pilih service yang digunakan, bisa pilih pptp atau pilih any saja.

- Profile : Pilih profile yang akan digunakan, pilih default-encryption saja.

- Local Address : IP Address yang akan digunakan oleh PPTP VPN Server

- Remote Address : IP Address yang akan diberikan kepada PPTP VPN Client

Untuk lebih jelasnya silakan lihat gambar berikut :

Sampai disini setting PPTP VPN Server nya sudah selesai. Sekarang kita tinggal setting untuk PPTP VPN Client nya.

Cara Setting PPTP VPN Client Mikrotik

Untuk Setting PPTP VPN Client pada Mikrotik sudah pernah saya bahas disini :

Cara Setting PPTP VPN Client Windows 10

Setting PPTP VPN Client pada Windows 10 cukup mudah. Caranya sebagai berikut :

1. Klik tombol notification yang ada di pojok kanan bawah pada taskbar --> Klik menu VPN

Atau bisa dengan klik menu Search di kiri bawah pada taskbar, ketikkan VPN --> pilih Change Virtual Private Network (VPN).

2. Tambahkan VPN Baru dengan klik pada menu Add a VPN Connection

3. Kemudian Isikan Data VPN Server yang sudah kita buat sebelumnya :

- VPN Provider : Pilih Windows (built-in)

- Connection Name : Beri nama koneksi VPN nya

- Server name or address : Alamat domain atau IP dari PPTP VPN Server nya

- VPN Type : Bisa pilih Automatic atau langsung pilih PPTP

- Type of sign-in info : pilih User name and Password

- User name : masukkan username yang sudah dibuat pada PPTP VPN Server

- Password : masukkan password PPTP VPN nya

- Centang Remember my sign-in info

- Klik Save

Untuk lebih jelasnya silakan lihat gambar berikut ini :

4. Coba koneksikan PPTP VPN baru nya. Klik pada nama PPTP VPN Baru --> Klik Connect

5. Jika konfigurasi nya sudah benar, maka setelah di klik connect akan muncul status Connected seperti pada gambar berikut ini :

6. Jika sudah sukses, kita bisa cek detail koneksi nya di menu Network

and Sharing Center. IP yang didapatkan oleh Client sudah benar seperti

setingan Remote Address pada PPTP VPN Server sebelumnya.

7. Sekarang coba ping via cmd atau akes IP Local Address nya via

browser. Jika ping sudah reply atau muncul halaman login mikrotik nya

pada web browser berarti koneksi ke PPTP VPN Server sudah berhasil.

8. Coba cek daftar client yang konek ke PPTP VPN Server nya pada menu PPP --> Interface. Banyaknya client yang konek akan muncul di list tersebut.

Jika ingin menambahkan user VPN nya, silakan buat lagi user di menu

Secret dengan Remote Address yang berbeda. Jika ingin membuat satu user

bisa digunakan untuk banyak client, kita bisa gunakan fitur IP Pool pada

remote address nya. Cara nya akan saya share di lain kesempatan.